La réunion vidéo est devenue la pierre angulaire de la communication en entreprise, facilitant la collaboration et la productivité, en particulier dans un contexte de travail hybride généralisé. Cependant, cette commodité ne doit pas occulter les risques inhérents à l'échange d'informations, notamment lorsqu'il s'agit de données dites sensibles. En 2025, ignorer ces enjeux serait une erreur stratégique aux conséquences potentiellement lourdes.

Echanges d’informations sensibles en réunion : Quelle vulnérabilité ?

Il est extrêmement difficile, voire pratiquement impossible, de considérer qu'aucune information dite sensible ne soit échangée ou discutée en visioconférence dans une entreprise. Plusieurs facteurs rendent cette affirmation peu réaliste :

- La généralisation du télétravail et du travail hybride : Ces modes de travail sont désormais largement répandus et nécessitent des outils de communication à distance performants, dont la visioconférence. Les réunions d'équipe, les points individuels, les présentations stratégiques, et même les discussions informelles peuvent aborder des sujets sensibles.

- L'efficacité et la praticité de la visioconférence : La réunion vidéo permet des échanges rapides, interactifs et visuels, ce qui la rend très efficace pour discuter de sujets complexes et prendre des décisions, y compris celles impliquant des informations confidentielles. : lancement de produits, innovations techniques, partenariats stratégiques, actualité sociale, ….

- La nature même de l'activité de l'entreprise : La plupart des entreprises manipulent, à un moment ou à un autre, des informations considérées comme sensibles. Cela peut inclure des données financières, des informations sur les clients, des secrets commerciaux, des stratégies de développement, des donnéespersonnelles, etc. Il est inévitable que ces sujets soient abordés lors de réunions, y compris en visioconférence.

- La difficulté de définir précisément ce qui est "sensible" : La sensibilité d'une information est subjective et dépend du contexte. Une information anodine dans une conversation informelle peut devenir sensible si elle est divulguée à la mauvaise personne ou au mauvais moment.

- Les urgences et les imprévus : Des situations urgentes peuvent nécessiter des discussions rapides sur des sujets sensibles via le moyen le plus disponible et efficace, qui est souvent la visioconférence.

La réunion vidéo, par sa nature numérique et potentiellement accessible depuis divers lieux et appareils, constitue une surface d'attaque plus vaste que les traditionnelles réunions physiques. Il est donc impératif de considérer avec la plus grande attention la sécurité des échanges lors de ces sessions virtuelles.

Concrètement, quels sont les risques ?

Les risques sont multiples et interconnectés.

L'exposition des données sensibles elles-mêmes, qu'il s'agisse du contenu audio et vidéo des discussions ou des documents partagés, est souvent l’élément auquel on pense en premier.

- Compromission de la confidentialité de la réunion par une personne malveillante : Des acteurs malintentionnés (concurrents, espions industriels, employé(e) sur le départ, etc.) rejoignent la réunion sous une fausse identité pour écouter des informations sensibles ou enregistrer la session à l'insu des participants. A noter que la menace peut également être interne. Par manque de contrôle ou d’information, des collaborateurs peuvent être invités à une réunion dont ils ne devaient pas avoir accès, compte tenu des informations qui y seront échangées.

- Interception des flux audio et vidéo en transit : Des attaquants interceptent les données audio et vidéo pendant leur transmission entre les participants et les serveurs du fournisseur. Ce peut être la conséquence de l’utilisation de protocoles de communication non chiffrés, d’un chiffrement faible ou de l’exploitation d’une vulnérabilité non corrigée sur l’application ou l’équipement utilisés.

- Accès non autorisé aux enregistrements de la réunion : Les données audio, vidéo et textuelles des réunions traitées par les outils d'IA générative (pour la transcription, le résumé, la traduction, etc.), pourraient être stockées et potentiellement accessibles par des tiers non autorisés en cas de faille de sécurité chez le fournisseur de la solution de visioconférence ou du modèle d'IA.

- Risques spécifiques liés à l’IA : Il est important de contrôler que le modèle d’IA ne soit pas entrainé par les données échangées durant ces réunions sensibles. Les fonctionnalités d'aide à la rédaction ou de suggestion de réponses basées sur l'IA pourraient alors involontairement révéler des informations sensibles.

- Accès gouvernemental aux données : Les lois extraterritoriales, comme le Cloud Act aux États-Unis, peuvent obliger un fournisseur de services ayant son siège ou des liens avec ce pays, à fournir des données stockées sur ses serveurs, même si ces serveurs sont situés à l'étranger. Cela signifie que des informations sensibles discutées lors de visioconférences pourraient être potentiellement accessibles par des gouvernements étrangers, sans que l'entreprise ou les individus concernés n'en soient informés.

Mais la vulnérabilité ne s’arrête pas au contenu audio et vidéo d'une réunion à distance. Les métadonnées peuvent révéler une quantité significative d'informations sensibles et présenter des risques non négligeables.

Quelle importance accorder aux métadonnées en visioconférence ?

Les métadonnées sont des "données sur les données". Dans le cadre d'une réunion vidéo , elles peuvent inclure :

- Informations sur les participants : Noms, adresses IP, identifiants des appareils, numéros de téléphone (si utilisés pour la connexion).

- Informations sur la session : Date, heure de début et de fin, durée, titre de la réunion (si spécifié), identifiant de la réunion.

- Informations techniques : Type d'appareil utilisé, système d'exploitation, version de l'application de visioconférence, qualité de la connexion, localisation approximative (basée sur l'IP).

- Journaux d'activité : Historique des connexions, des déconnexions, des partages d'écran, des transferts de fichiers, des messages de chat.

Les risques sont :

- Profilage et identification des participants : Les métadonnées permettent de savoir qui a participé à quelle réunion, quand et pendant combien de temps. Cela peut révéler des relations professionnelles, des intérêts communs, des projets en cours et des informations sur la structure organisationnelle de l'entreprise.

- Analyse des habitudes et des activités : L'analyse des métadonnées sur une période donnée peut révéler les habitudes de communication d'une entreprise ou d'un individu, les sujets fréquemment abordés, les moments de forte activité, etc. Ces informations peuvent être exploitées à des fins de renseignement économique ou de ciblage malveillant.

- Révélation d'informations sensibles indirectement : Le titre d'une réunion, la liste des participants ou la durée d'une session peuvent indirectement révéler des informations sensibles sur un projet confidentiel, une discussion stratégique ou une situation de crise.

- Utilisation pour des attaques ciblées : Les adresses IP et les identifiants des appareils peuvent être utilisés pour des tentatives d'intrusion ou des attaques de phishing ciblées.

- Non-conformité réglementaire : Certaines réglementations sur la protection des données (comme le RGPD) considèrent les métadonnées comme des données personnelles et exigent qu'elles soient traitées avec le même niveau de protection que les données de contenu. Une mauvaise gestion des métadonnées peut entraîner des problèmes de conformité.

- Exploitation par des acteurs malveillants : Les métadonnées peuvent être collectées et analysées à grande échelle par des acteurs malveillants ou des états-nations pour obtenir des renseignements stratégiques, identifier des cibles ou mener des opérations de surveillance.

- Risques liés au stockage et à la conservation : La durée de conservation des métadonnées par le fournisseur de la solution de visioconférence et les mesures de sécurité mises en place pour les protéger sont également des facteurs de risque importants.

Comment réduire le risque ?

Face à ces défis, plusieurs solutions peuvent être mises en œuvre pour atténuer les risques.

Le choix judicieux des fournisseurs est primordial :

- Privilégier ceux qui offrent un chiffrement robuste, des sécurités d’accès aux réunions multiples, une transparence sur la gestion des données et sur l’entrainement de leurs outils d’intelligence artificielle.

- Porter une attention particulière également aux fournisseurs et solutions certifiées par des organismes indépendants, comme l’ANSSI, que ce soit sur la protection des données ou sur la sécurité de la solution.

La sensibilisation et la formation des employés aux bonnes pratiques en matière de sécurité lors des visioconférences (choix des outils en fonction de la sensibilité des informations partagées, vigilance face aux tentatives de phishing, etc.) constituent également un rempart essentiel.

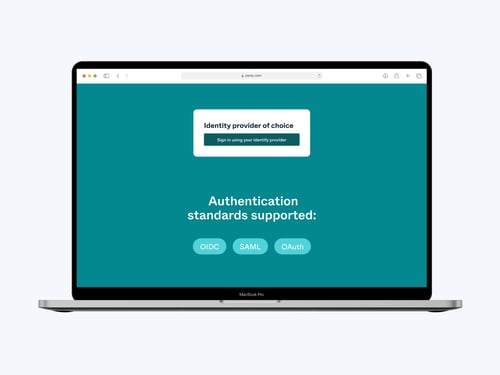

La sécurité d’accès aux réunions : Pour se prémunir du cyber-espionnage et de la fuite de données par la connexion de participants malveillants, il est nécessaire d’appliquer une approche « Zéro Trust ». Cette approche de sécurité en profondeur part du principe qu'aucune connexion ou utilisateur n'est intrinsèquement digne de confiance, nécessitant une vérification continue et des accès limités.

Il est donc recommandé de :

- Identifier les participants : Demander aux participants internes à l’organisation, mais aussi aux participants de vos partenaires stratégiques de s’identifier au moment de rejoindre une réunion. L’outil de visioconférence doit pouvoir s’intégrer à vos fournisseurs d’identité et donc reprendre les méthodes d’identification multi-facteurs que vous avez mises en oeuvre.

- Authentifier les participants : Mettre en place les contrôles nécessaires afin de n’autoriser sur les réunions que les personnes qui ont besoin d’en connaître. C’est le principe de moindre privilège appliqué aux réunions virtuelles.

- Une politique d’accès aux ressources dynamique : L’accès à la réunion est lié à de multiples facteurs dont l’identité du participant, son habilitation, la sensibilité de la réunion, le réseau depuis lequel il se connecte ou encore l’heure de la journée.

Enfin, pour les informations les plus critiques, envisager une solution de de réunion vidéo auto-hébergée offre un contrôle total sur l'infrastructure et les données, réduisant la dépendance à des tiers et les risques liés aux lois extraterritoriales.

En conclusion

Si la visioconférence reste un outil indispensable pour les entreprises en 2025, une approche négligente de la sécurité des données sensibles échangées pourrait avoir des conséquences désastreuses.

En comprenant les risques liés à l'exposition des données et des métadonnées, ainsi qu'aux implications des lois extraterritoriales, et en mettant en œuvre des solutions de sécurité adaptées, les entreprises peuvent tirer pleinement parti des avantages de la visioconférence tout en protégeant leurs informations les plus précieuses.

La vigilance et une stratégie de sécurité proactive sont les clés pour naviguer sereinement dans le paysage numérique actuel.

Pour approfondir le sujet : Solution de réunion vidéo sécurisée Pexip

- Entreprise

- Collaboration securisée

- Réunions sécurisées

.png?width=500&name=Access-control-ebook-thumbnail%20(1).png)